Kenkėjiškos programėlės „Android“ išmaniuose telefonuose – itin opi problema. Su šia operacine sistema veikiantys įrenginiai nuolat atsiduria sukčių taikinyje, o dabar pranešama ir apie dar vieną parazitą, kuris gali pridaryti nemažai problemų daugeliui.

Neseniai buvo aptikta net 40 naujų „TrickMo“ bankinio trojano variantų, o visi ji yra nutaikyti būtent prieš „Android“ įrenginių turėtojus. Teigiama, kad šie parazitai susiję su 16 platintojų ir 22 skirtingomis valdymo ir kontrolės infrastruktūromis, turinčių naujų funkcijų, skirtų PIN kodams vogti.

Pirmą kartą „TrickMo“ buvo užfiksuotas dar 2020 metais, tačiau manoma, kad šis bankinis trojanas naudojamas įvairiose atakose prieš „Android“ naudotojus bent jau nuo 2019 metų rugsėjo mėnesio.

Suklastotas užrakinimo ekranas vagia „Android“ PIN kodus

Pagrindinės naujosios trojano versijos funkcijos apima vienkartinio slaptažodžio perėmimą, ekrano įrašymą, nuotolinį valdymą ir kt. Kenkėjiška programinė įranga bando piktnaudžiauti galingu „Accessibility Service“

leidimu, kad prireikus suteiktų sau papildomų leidimų ir automatiškai bakstelėtų raginimus.

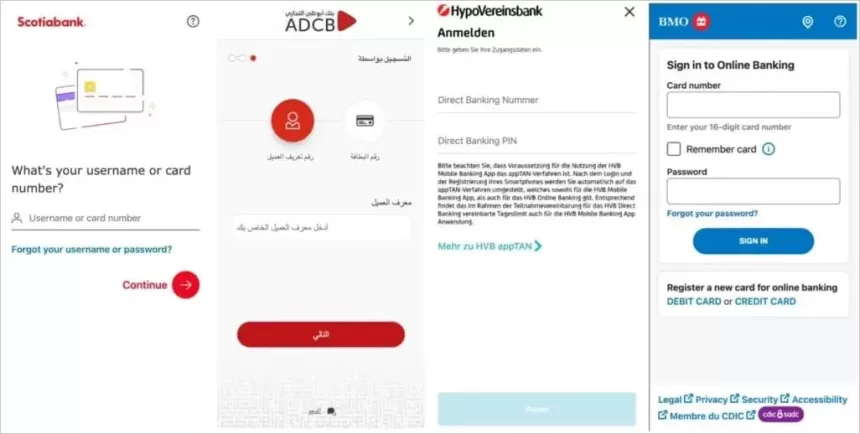

Apsimetęs tam tikra aplikacija, jis pateikia naudotojams įvairių bankų ir finansinių institucijų prisijungimo ekranų perdangas, kad pavogtų jų paskyros prisijungimo duomenis ir leistų užpuolikams atlikti nesankcionuotas operacijas.

Atakose naudojamos bankų perdangos

Šiuos naujuosius variantus analizuojantys analitikai taip pat praneša apie naują apgaulingą atrakinimo ekraną, imituojantį tikrąjį „Android“ apsaugos langą, skirtą vartotojo atrakinimo šablonui arba PIN kodui pavogti.

„Apgaulinga naudotojo sąsaja – tai HTML puslapis, patalpintas išorinėje svetainėje ir rodomas įrenginyje viso ekrano režimu, todėl atrodo kaip įprastas ekranas. Kai naudotojas įveda savo atrakinimo šabloną arba PIN kodą, puslapis perduoda užfiksuotą PIN kodą arba šablono informaciją kartu su unikaliu įrenginio identifikatoriumi „Android ID į PHP scenarijų. Pavogę PIN kodą įsilaužėliai gali atrakinti įrenginį, kai jis nėra aktyviai stebimas, galbūt vėlyvuoju laiku, ir atlikti sukčiavimą įrenginyje.“, – aiškina analitikas.

Atskleistos aukos

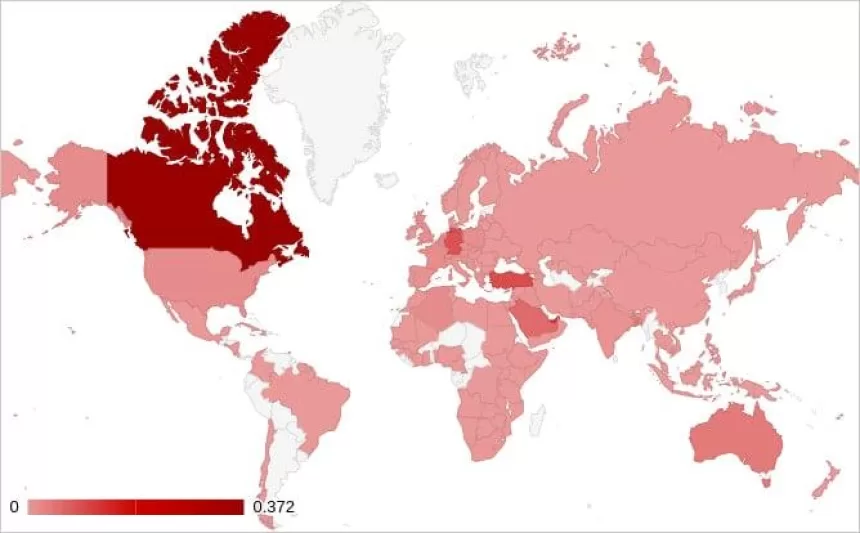

Dėl netinkamai apsaugotos C2 infrastruktūros analitikams taip pat pavyko nustatyti, kad ši kenkėjiška programinė įranga paveikė mažiausiai 13 tūkst. aukų visame pasaulyje. Specialistai pastebi, jog dažniausiai šis virusas naudojamas JAV ir Kanadoje, tačiau jo pėdsakų aptinkama ir kituose regionuose, įskaitant ir Europą.

„Mūsų analizė atskleidė, kad IP adresų sąrašo failas reguliariai atnaujinamas, kai tik kenkėjiška programa sėkmingai išviešina įgaliojimus. Šiuose failuose aptikome milijonus įrašų, o tai rodo didelį užkrėstų įrenginių skaičių ir didelį kiekį konfidencialių duomenų, prie kurių prieina grėsmės vykdytojas.“, – teigė analitikai. Anksčiau analinė ataskaita „Cleafy“ slėpė kompromitavimo rodiklius nuo visuomenės, dėl netinkamai sukonfigūruotos C2 infrastruktūros, kuri galėjo atskleisti aukų duomenis platesnei kibernetinių nusikaltėlių bendruomenei. Dabar via informacija paskelbta „GitHub“ saugykloje.

Tačiau atrodo, kad „TrickMo“ taikinių taikymo sritis yra pakankamai plati, kad apimtų ne tik bankininkystės, bet ir kitų tipų programas ir paskyras, įskaitant VPN, transliacijos platformas, e. prekybos platformas, prekybos, socialinės žiniasklaidos, įdarbinimo ir įmonių platformas. Šiuo metu piktavalė programa plinta apgaulės būdu, todėl, norėdami sumažinti užsikrėtimo tikimybę, venkite atsisiųsti APK failus iš URL adresų, kuriuos SMS žinutėmis ar tiesioginėmis žinutėmis atsiuntė nepažįstami žmonės.

„Google Play Protect“ nustato ir blokuoja žinomus „TrickMo“ variantus, todėl norint apsisaugoti nuo kenkėjiškos programos labai svarbu užtikrinti, kad ji būtų aktyvi įrenginyje. Taip pat, rekomenduojame nesisiųsti programėlių iš nežinomų šaltinių ir naudotis tik oficialiomis aplikacijų parduotuvėmis.

Žinoma, pats svarbiausias žingsnis, siekiant apsisaugoti nuo virusų - atnaujinti telefono programinę įrangą. Ypač svarbūs dideli atnaujinimai, tokie kaip „Android 12“ ar „Android 13“, kurie užkerta kelią kenkėjiškoms programoms toliau siurbti jautrius vartotojo duomenis ir panaikina leidimus neaiškioms aplikacijos rodyti nepageidaujamas reklamas.

Visgi, nereikėtų ignoruoti ir saugumo pataisymų naujinių, kadangi jie užlopo specifines spragas, kurias gali išnaudoti tam tikri virusai. Jei pastebėjote požymių, kad užpuolikai gavo jūsų bankininkystės ir kredito kortelių informaciją, nedelsdami praneškite bankams ir kredito kortelių bendrovėms.